别以为开了防火墙就万事大吉!

7月最新安全报告显示,中小企业遭单包攻击激增40%,老旧设备成重灾区。

真正的安全漏洞往往藏在那些你以为无害的小数据包里。

LAND攻击的陷阱太阴险。

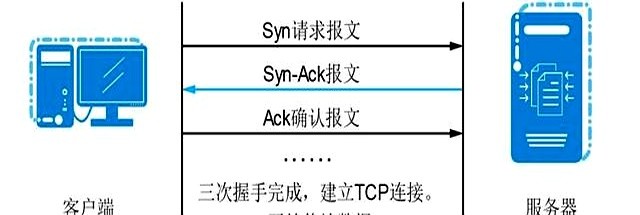

攻击者伪造源IP和目标IP相同的TCP包,设备收到后自己连接自己,直接死循环。

去年某医院挂号系统瘫痪6小时,就是吃了这个亏。

系统越老越危险,Win Server 2008之类的老古董一打就瘫。

现在黑客专挑医保系统、工厂控制设备这些更新慢的地方下手。

扫描攻击总被当成"无害探测"。Nmap扫端口看似人畜无害?今年三月某物流公司被摸清80端口漏洞,整个仓储系统数据库被清空。攻击前黑客用ICMP报文测绘网络整整两周,防火墙居然当正常流量放行。那些"已完成端口扫描"的告警日志,根本没人点开看。

畸形报文最让人憋屈。一个超65535字节的Ping包就能干碎设备,泪滴攻击靠碎包重组搞崩系统。上个月有家超市监控全黑,就因攻击者往NVR发了50个畸形UDP包。安全设备要是没开深度检测,这些畸形包就像持刀过安检,大摇大摆就进去了。

特殊控制报文简直是隐形杀手。ICMP重定向报文改你路由表,TCP标志位混乱消耗CPU。最坑的是这些报文本身合法,防火墙默认全放。某银行上周内部系统卡顿,最后发现是攻击者持续发FIN-ACK包,交换机处理不过来。

防御关键在三点:老设备强制升级补丁,扫描日志必须设置实时告警,防火墙不能只开基础防护。华为新出的AI防火墙能自动拦截畸形报文,但很多公司连访问控制列表都没配全。安全这事,往往就败在"应该没问题"的侥幸心里。

说到底,安全投入总在出事后才到位。那些被当成误报的单包攻击告警,可能早就在告诉你:黑客正在敲门。等真听到砸门声,数据早被搬空了。

发表评论 取消回复